Model Kontrol Akses di Unix

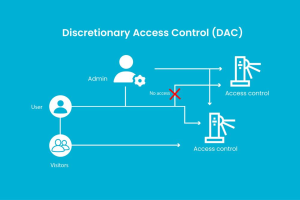

1. Model Discretionary Access Control (DAC)

Model Discretionary Access Control (DAC) adalah model kontrol akses yang paling umum digunakan di sistem Unix. Pada model ini, pemilik file (owner) memiliki hak untuk menentukan siapa yang dapat mengakses file mereka.

Cara Kerja DAC di Unix:

Setiap file dan direktori di Unix memiliki tiga jenis hak akses: baca (r), tulis (w), dan eksekusi (x). Hak akses ini dapat diberikan kepada tiga kategori pengguna:

- Owner: Pemilik file yang memiliki hak penuh atas file tersebut.

- Group: Grup pengguna yang diberikan akses tertentu ke file.

- Others: Pengguna lain yang tidak termasuk dalam kategori owner atau group.

Untuk mengatur hak akses, Unix menggunakan perintah chmod. Sebagai contoh, perintah chmod 755 file.txt memberikan hak akses penuh kepada pemilik, dan hak baca serta eksekusi kepada grup dan pengguna lain.

2. Model Mandatory Access Control (MAC)

Sementara DAC memberikan fleksibilitas kepada pemilik file, Mandatory Access Control (MAC) lebih ketat dan digunakan dalam lingkungan yang memerlukan tingkat keamanan tinggi.

Penerapan MAC di Unix:

Pada sistem yang menerapkan MAC, akses ke file tidak hanya ditentukan oleh pemilik file tetapi juga oleh kebijakan keamanan yang ditetapkan oleh administrator sistem. Misalnya, dalam sistem dengan keamanan tinggi, file dapat diberi label yang menentukan tingkat aksesnya. Hanya pengguna dengan izin yang sesuai yang dapat mengakses file tersebut, terlepas dari hak akses yang dimiliki oleh pemilik file.

Hak Akses dan Izin di Unix

Hak akses di Unix diatur berdasarkan jenis akses yang diberikan kepada pengguna. Tiga jenis hak akses utama meliputi:

- Baca (r): Mengizinkan pengguna untuk melihat isi file.

- Tulis (w): Mengizinkan pengguna untuk mengubah isi file.

- Eksekusi (x): Mengizinkan pengguna untuk menjalankan file sebagai program.

Struktur dan Sintaks Perintah chmod

Perintah chmod (change mode) digunakan untuk mengubah hak akses pada file. Sintaks dasarnya adalah:

chmod [options] mode file

Di mana mode dapat ditentukan dengan menggunakan angka (octal) atau simbol. Misalnya, perintah berikut akan memberikan hak akses membaca dan menulis untuk pemilik, serta hak akses membaca untuk grup dan pengguna lain:

chmod 644 file.txt

Peran dan Fungsi Pengguna dan Grup

Pengguna (Owner) dan Hak Akses

Setiap file di Unix memiliki pemilik yang dapat mengubah hak akses file tersebut. Pemilik memiliki hak istimewa untuk memberikan atau mencabut izin kepada pengguna lain. Oleh karena itu, penting bagi pemilik untuk secara bijaksana mengelola hak akses agar data tetap aman.

Grup dan Manajemen Akses

Pengguna di Unix juga dapat diorganisasi dalam grup. Manajemen akses melalui grup memungkinkan beberapa pengguna untuk memiliki hak akses yang sama tanpa harus mengatur izin secara individual untuk setiap pengguna. Ini sangat berguna dalam lingkungan kolaboratif di mana banyak pengguna perlu mengakses file yang sama.

Praktik Terbaik dalam Kontrol Akses di Unix

1. Meminimalkan Hak Akses

Salah satu prinsip dasar dalam keamanan sistem informasi adalah “least privilege”, yang berarti pengguna harus diberikan akses minimum yang diperlukan untuk menyelesaikan tugas mereka. Dengan meminimalkan hak akses, organisasi dapat mengurangi risiko penyalahgunaan data.

2. Penggunaan Grup untuk Manajemen Akses

Mengelola hak akses melalui grup dapat menghemat waktu dan usaha, terutama di lingkungan dengan banyak pengguna. Administrator sistem disarankan untuk membuat grup berdasarkan fungsi atau tugas dan memberikan akses yang sesuai kepada grup tersebut.

3. Pemantauan dan Audit Akses

Pemantauan akses dan audit secara rutin membantu administrator untuk memastikan bahwa kebijakan kontrol akses berfungsi dengan baik. Audit dapat mengidentifikasi pelanggaran dan penyalahgunaan akses, serta membantu dalam perbaikan kebijakan.

Kesimpulan

Model kontrol akses pada file di sistem operasi Unix adalah aspek penting dalam menjaga keamanan data. Dengan memahami cara kerja model DAC dan MAC, serta bagaimana hak akses diatur, pengguna dapat melindungi informasi sensitif dengan lebih baik. Penerapan praktik terbaik dalam manajemen akses tidak hanya membantu dalam melindungi data tetapi juga memastikan kepatuhan terhadap kebijakan keamanan yang lebih besar. Jika Anda mengelola sistem Unix, sekaranglah saatnya untuk meninjau dan memperkuat kontrol akses di organisasi Anda.